图1 配用电系统无线虚拟专网

Fig.1 Power system wireless virtual private network

摘要 散布于电力系统各处的配用电终端及输电系统在线监测物联网终端多采用2G的通信无线分组业务(GPRS),通过电信服务商的无线虚拟专网通信,存在接入非法无线通信链路的安全风险。尽管3G和4G支持双向身份认证,可避免接入非法无线通信链路,但在物联网终端向下兼容特性影响下,相关风险在支持GPRS的通信物联网终端退出运行前将始终存在。针对电力物联网终端可能接入非法无线通信链路的问题,利用电力物联网终端和通信基站均为固定位置部署、物联网终端感知的合法通信基站信号强度具有相同变化趋势的特点,将真、伪通信基站在信号强度变化模式上的差异性特征用作无线通信基站的特征指纹,提出基于基站信号强度历史曲线密度聚类的非法无线通信链路检测方法。数值仿真表明所提方法可在有限计算资源和通信资源的约束下、在设置的时间窗内有效甄别非法无线通信链路,提高电力物联网终端的安全防护水平。

关键词:非法无线通信链路 信号强度 聚类分析 无线虚拟专网

建立泛在电力物联网,在海量数据的支撑下实现物理、商业和信息的互联与互动,是适应高比例可再生能源接入和电力市场化改革需要、推动能源转型的重要基础[1]。电力系统中广泛部署的物联网终端可有效促进电网生产运行全过程的全景感知、信息融合及智能管理与决策,但也带来了突出的网络安全风险[2]。

电力系统中得到广泛应用的配用电终端和输电系统在线状态监测终端数量庞大、分布广泛,为保障终端可靠接入,一般采用由电信服务商提供的覆盖广阔区域的移动无线网络通信,在无线通信和公用网络通信环节安全风险突出[3-4]。为防范相关风险,配用电终端一般采用嵌入式安全控制模块(Embedded Secure Access Module, ESAM)安全芯片对上报数据和接收的指令进行对称加/解密,经无线通信基站接入后,再利用电信服务商提供的虚拟专网与业务系统后台(配电子站/主站及计量主站)进行双向通信[5-6]。电力物联网终端普遍采用的通信无线分组业务(General Packet Radio Service, GPRS)技术仅支持对通信终端的单向认证,可能接入伪基站并建立非法无线通信链路、遭中间人等方式攻击破坏,甚至如文献[7]所述被注入恶意代码。当大量配用电物联网终端遭恶意控制时,敌对组织攻击破坏可能使负荷剧烈变化,造成电网运行状态的大幅波动,威胁电网安全并造成大量用户停电[8-9]。

在物联网终端安全通信领域,目前国内外主要发展了5G和Lora等通信协议。由于要保障分布在辽阔地域上的配用电终端可靠接入,目前采用的主要还是由电信服务商提供的2G/3G/4G通信服务[10-11],未来将逐渐过渡到5G通信。一般认为只要2G通信退网或采用支持双向身份认证的3G/4G通信,即可釜底抽薪、杜绝配用电终端接入非法无线链接的风险。实际上,由于配用电终端按向下兼容设计,往往同时支持2G/3G/4G通信,攻击方只要干扰屏蔽3G/4G通信,仍可迫使物联网终端退回2G通信后遂行攻击。即便2G退网也不足以避免配用电终端接入伪基站,只有终端不再支持2G通信,才能消除接入伪基站的风险。而最新的研究表明,4G通信也同样存在潜在的安全风险[12]。因此,有必要研究适合电力物联网终端的非法无线通信链路识别方法。

本文借鉴体感物联网领域基于人体姿势调整导致终端信号强度周期性变化的规律来实现物联网终端身份认证的方法,利用配用电终端感受到周边合法无线基站的信号强度具有相近变化规律而伪基站信号具有突变性的差异性特征,提出将真、伪通信基站在时间窗内信号强度时间序列用作无线通信基站的特征指纹,通过基于基站信号强度历史曲线密度聚类实现非法无线通信链路检测。

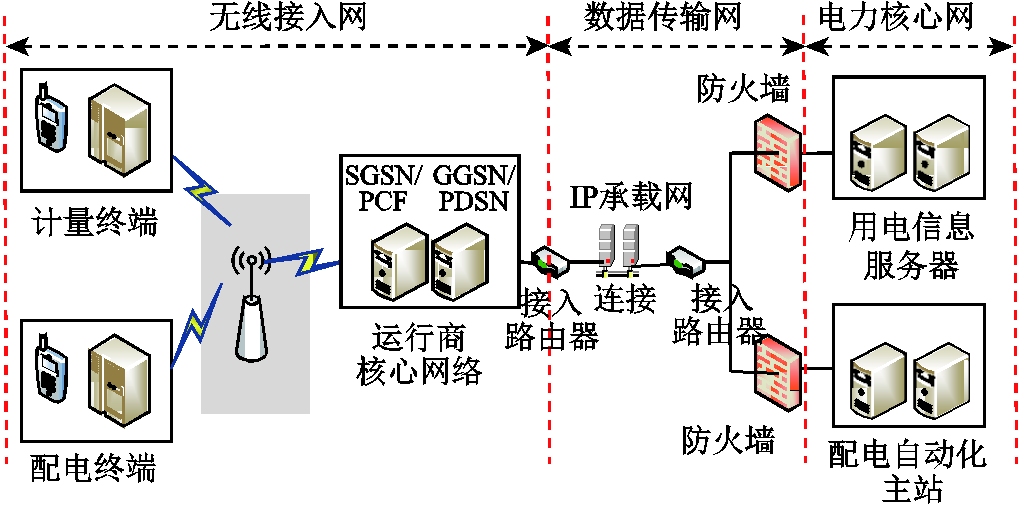

除具有遥控功能的配电终端和变电站计量终端采用专用光纤通信外,绝大多数配用电物联网终端都采用电信服务商提供的无线虚拟专网通信,其架构示意如图1所示。由图可见,系统分为无线接入网、数据传输网和电力核心网三层,各层功能如下[5-6]:

(1)无线接入网经2G/3G/4G无线传输模式实现电力终端与运营商网络之间的通信,加密传输上报数据与下发指令。因GPRS通信缺乏双向身份认证,存在接入伪基站非法无线链接的安全风险。

(2)数据传输网实现电信运营商与电力系统接入终端之间的电力业务数据通信传输,采用虚拟专用网络(Virtual Private Network, VPN)技术保障数据传输网通信安全。电力行业采用第二层隧道协议(Layer 2 Tunneling Protocol,L2TP)构建虚拟专网,并在L2TP之上采用通道加密、端对端数据加密或应用层数据加密等方案来提高数据安全性[4,6]。

(3)电力核心网为供电企业内部网,实现接入终端与后台服务器的数据传输。利用防火墙进行网络隔离,并部署入侵检测系统提高防护水平。

图1 配用电系统无线虚拟专网

Fig.1 Power system wireless virtual private network

配用电物联网终端采用ESAM加密上报数据,经无线虚拟专网上报至主站侧;主站侧根据终端编码查询对应密钥解密后存入数据库。主站下发控制指令时,由加密机按终端编码对应密钥加密,下发至配用电终端后再解密执行[13]。

配用电物联网终端联网通信时,会根据无线基站通信质量(信噪比等)不定期选择接入的基站。终端附着过程中,首先向基站发送附着请求,收到鉴定回应后发送终端身份标识码和国际设备识别码,在基站侧进行鉴权认证和位置更新等,完成终端附着过程后,激活分组数据协议上下文,实现终端与基站间的数据传输[10]。

通用无线分组业务GPRS通信模式仅具备无线基站对终端的单向鉴权,配用电物联网终端可能接入伪基站并遭恶意攻击。利用伪基站进行攻击破坏时,首先可侦测目标小区载波信息;然后采用较高的发射功率在目标小区特定频段范围发射与运营商相同设置的系统广播信息,迫使终端小区重选接入伪基站[10]。

针对无线通信物联网终端的非法无线通信链路检测问题,国内外学者从无线通信基站位置合规性检测和物联网终端身份认证等角度开展了大量研究。文献[14]利用无线通信基站的位置区码(Location Area Code,LAC)可标识其地理位置的特点,提出根据位置区码确定基站经纬度信息后估算终端与基站间距离的方式来识别距离明显大于合理数值的伪基站,但智能化的伪基站复制邻近合法基站位置区码时,相关方法将失效。由于设备元件参数的离散分布可造成频谱特征的微小差异,在物联网通信安全领域目前主要收集终端开/关过程瞬态特征或调制信号差异等隐性特征作为设备指纹,来识别终端身份[15-16]。文献[16]利用无线网卡在制造工艺和元件参数上的细微差异,抽取无线网络帧在调制域的相关特征生成设备指纹,借助机器学习算法实现了对设备身份的识别。文献[17]针对超高频传感设备,将无线电信号开/关的振幅和相位变化值、载波信号峰值数、瞬态功率的标准化均值和最大值之间的差值以及离散小波变换系数等瞬态特征用作设备指纹,识别设备身份。文献[18]从GSM-GMSK (global system for mobile-Gaussian minimum shift keying)突发信号中提取射频指纹,利用最大似然估计和多重判别分析法认证GSM终端设备。

需要指出的是,物联网终端计算资源有限,前述基于瞬态信号的设备指纹来认证身份对终端性能有严苛要求[16],暂不适用于配用电物联网终端。在体感物联网领域,同样存在终端身份认证问题。文献[19]根据人行走时在体感传感器上记录的振动和加速度信号,通过辨识用户步态来隐式地认证用户身份。文献[20]利用体感物联网终端感知到的信号强度随人体姿态变化呈规律性变化的特点,提出将体感终端间感知信号强度的变化规律作为身份指纹,实现计算资源有限物联网终端的身份认证。该类方法采用秒级的稳态信号进行身份识别,已在体感物联网终端中得到实际应用。借鉴相关思路,深入挖掘配用电物联网终端的运行特性,同样有可能为其在接入无线基站时进行身份认证提供技术方法。

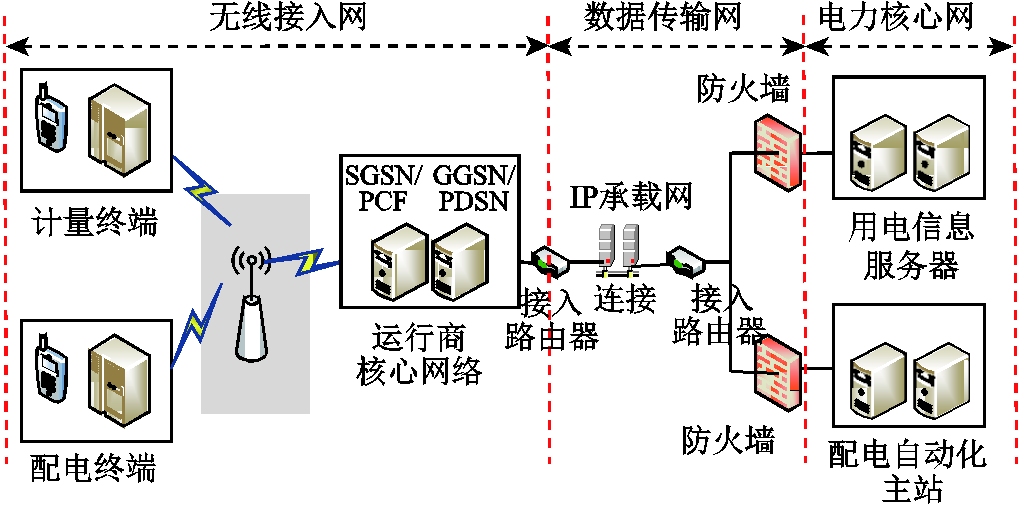

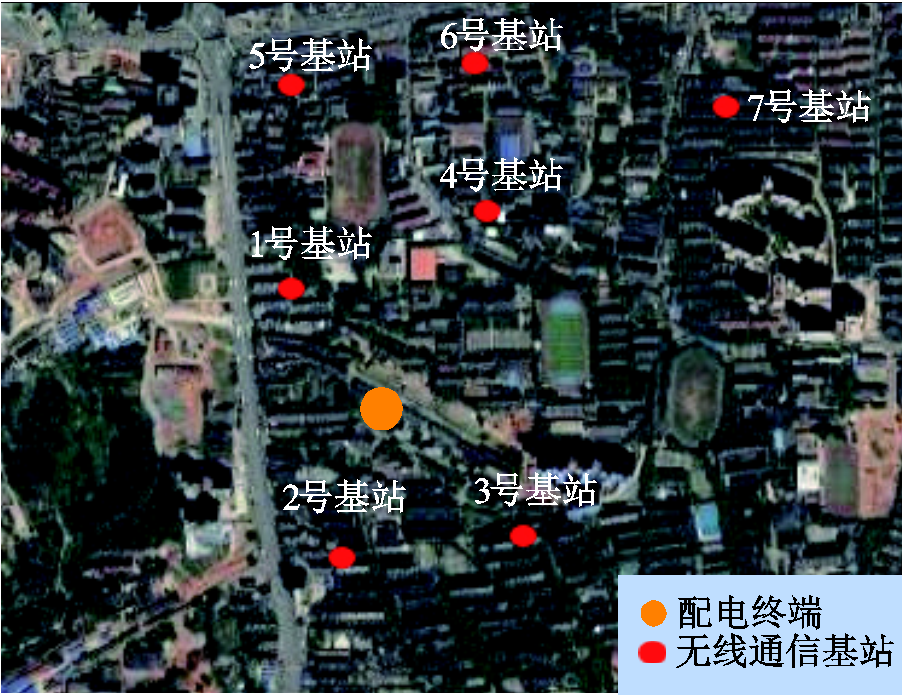

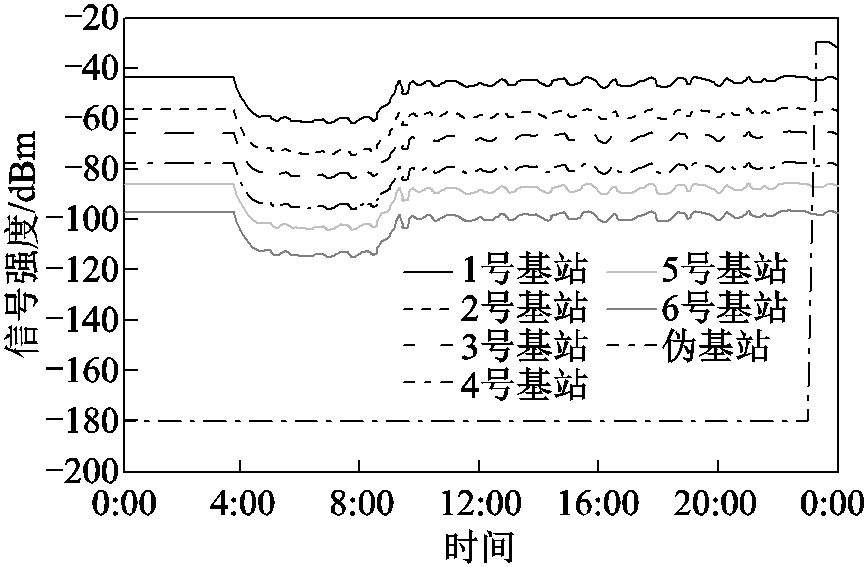

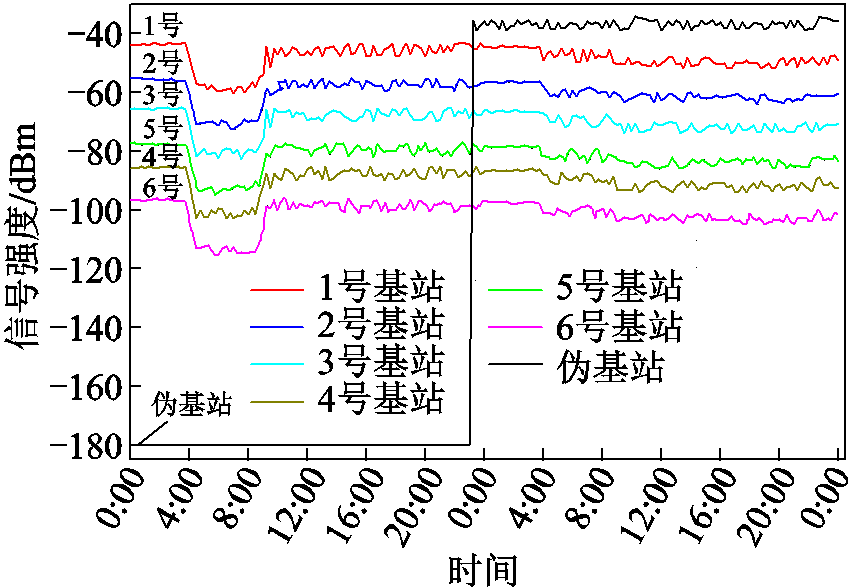

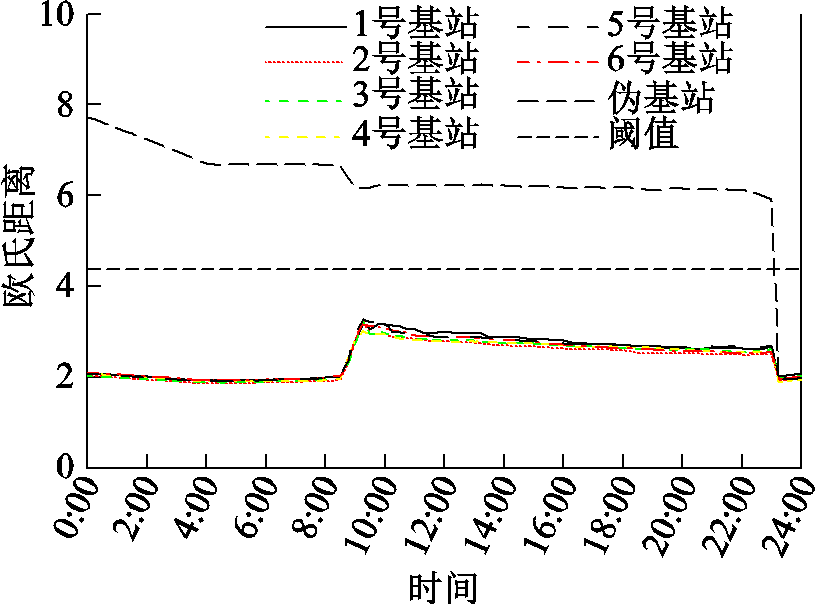

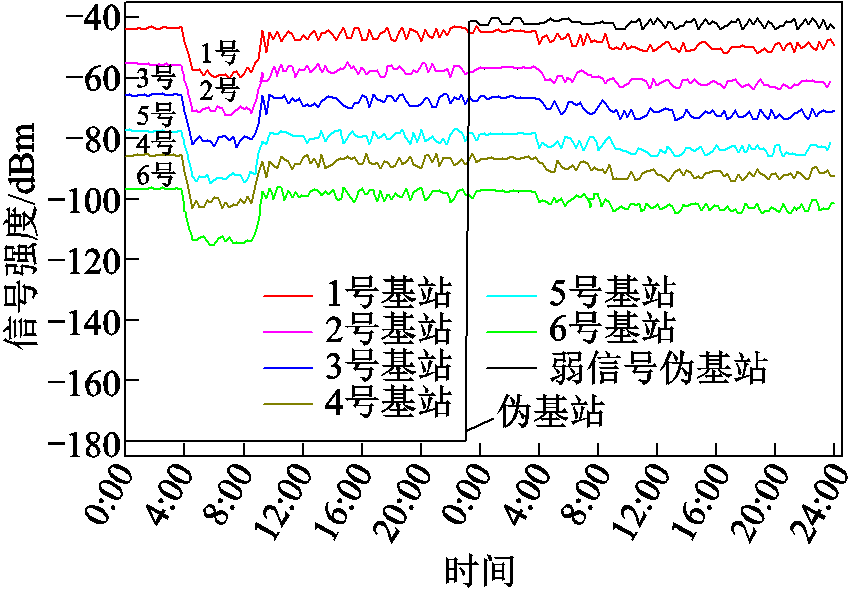

与手机等移动终端相比,配用电物联网终端的突出特点是安装位置固定。因无线通信基站信号覆盖范围有限,且同为固定位置安装,配用电物联网终端一般只能如图2接收周边几个无线基站的网络信号,并选择接入其中信噪比最高的基站。终端接收到的信号强度主要和通信基站的距离、房屋遮挡及天气等环境因素有关[21]。因配用电终端与无线基站间距离及房屋遮挡等因素固定,其收到周边基站的信号强度主要受天气条件影响。由图3中配用电终端在一天内接收到基站信号强度变化趋势可见,各基站无线信号强度随距离远近各有不同;在大雾天气影响下,各基站信号强度从凌晨3:00点起有明显衰减,至早晨8:00大雾消散后逐渐恢复正常,之后在正常区间小幅波动。在此,真实基站的信号强度变化具有相近的趋势性特征。

图2 配用电终端与无线通信基站位置示意图

Fig.2 Location of distribution & metering terminal and neighboring base stations

图3 信号强度曲线

Fig.3 Signal strength profile of base stations

为逃避电信服务商的追踪和打击,伪基站往往流窜作案,其信号强度变化方式与真实基站存在明显差异。伪基站开机时,信号强度从0跃迁至明显高于真实基站的水平,以强迫周边无线通信终端脱离真实基站转而接入伪基站。由图3可见,真实基站信号强度在气象因素影响下呈相近波动趋势,而伪基站信号强度则具有明显的跳变,两种时间序列的曲线形态存在显著差异。有可能借鉴体感物联网终端的方式,将信号强度历史曲线用作设备指纹,标识终端身份。由于同类型用户的负荷曲线具有相近的曲线形态,智能用电领域常根据用户负荷曲线进行聚类分析,来识别用户类型并提取用电模式特征[22]或进行不同用户群体的负荷预测[23]。参照这一做法,可将过去24h时间窗的各基站无线信号强度历史数据进行聚类分析,识别出无线信号强度曲线有显著差异的伪基站,避免接入非法无线链接。

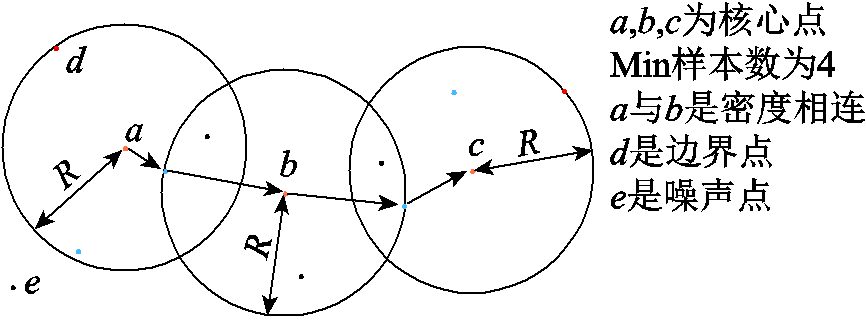

聚类分析是将样本集合分组成为由类似的样本组成的多个类簇的分析过程。作为一种无监督的模式识别方法,聚类方法需要在没有标记数据指导下对数据集进行分组,使得同一类内的相似性尽可能大,而不同类之间的差异性尽可能大[24]。在无监督条件下如何确定聚类数量,是聚类算法的核心问题。作为一种经典的密度聚类算法(Density Based Spatial Clustering of Applications with Noise, DBSCAN)可在有噪声的状态空间中根据样本分布密度划分任意形状类簇,并可根据邻域半径和邻域内样本数自动确定聚类数量,能有效解决人为设定聚类数量的难题[25-26]。DBSCAN聚类示意图如图4所示。

图4 DBSCAN聚类示意图

Fig.4 Diagram of DBSCAN

DBSCAN算法通过搜寻样本空间中特定对象在邻域半径内的相邻对象,当其邻域半径内样本数大于等于邻域最小样本数时,将这些对象形成一个类簇。以下结合图4说明算法基本概念:

(1)邻域半径R:算法中给定数据集特定对象搜寻其相邻对象的扫描邻域半径。

(2)邻域内最小样本数Min:特定对象及其邻域内对象构成类簇最少包含样本数,图4中设置为4。

(3)核心样本p:样本p周围邻域半径内存在不少于Min个相邻样本;如图4中的样本a、b、c。

(4)边界样本:边界样本是不满足核心样本条件、但处于其他核心样本邻域半径内的样本,边界样本半径邻域内的样本数达不到最小样本数。

(5)噪声样本:数据集中不属于各聚类类簇的样本。

(6)密度可达:核心点a邻域半径内的点与a为直接密度可达;核心点a邻域半径内多点间为密度可达。

(7)密度相连:数据集中样本a、b与样本f均为密度可达,但a和b密度不可达,则称a、b密度相连。

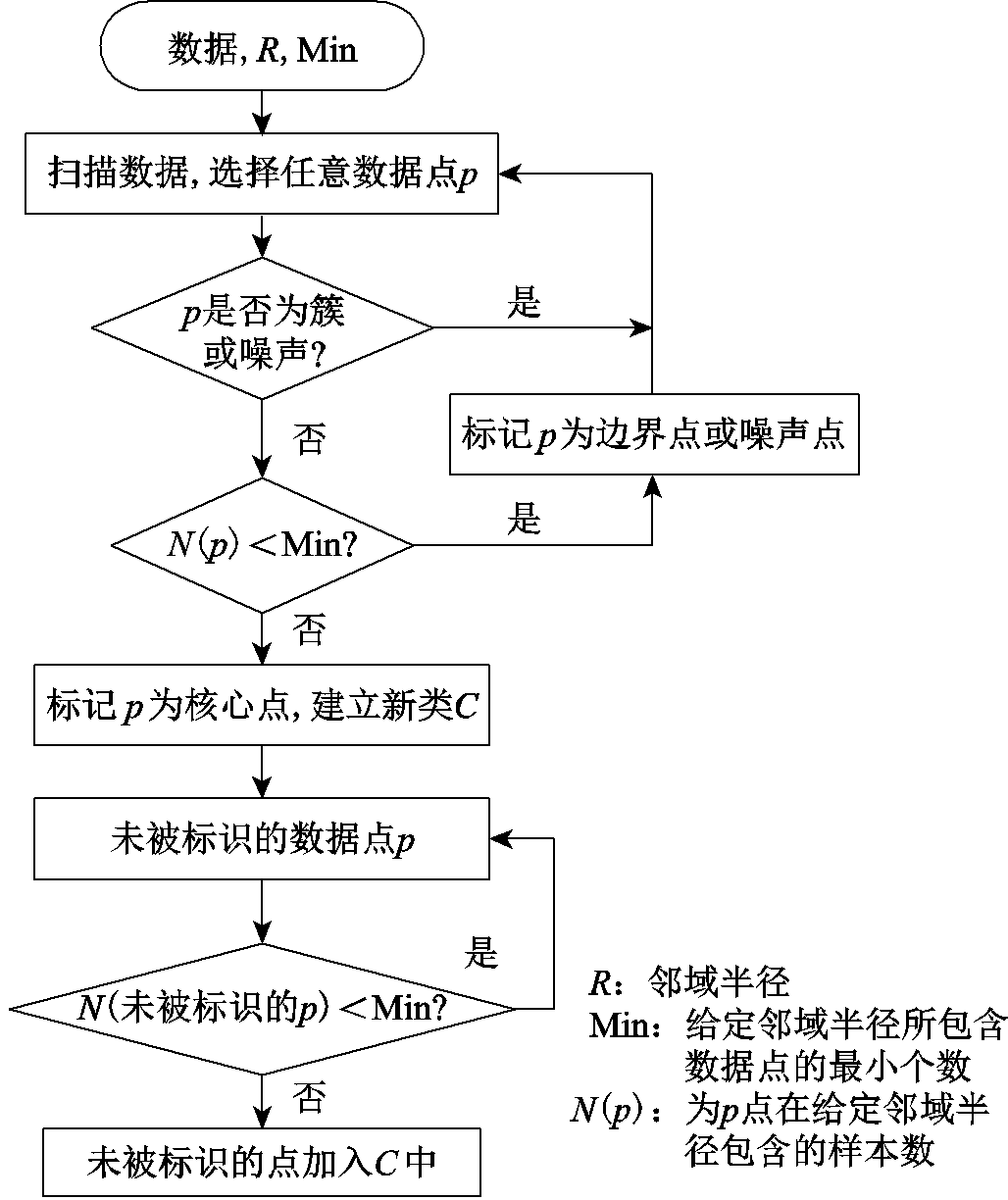

密度聚类算法流程如图5所示。首先确定聚类半径和邻域内最少样本数Min;然后计算所有样本间欧氏距离;再逐个扫描样本点,将邻域内大于Min的样本设为核心点,处于核心点邻域内的设为边界点,剩下未进行归类的为噪声点;最后将密度可达和密度相连的样本归为一类即可完成聚类。

图5 DBSCAN方法流程

Fig.5 Flow chart of DBSCAN

利用DBSCAN算法进行无线基站信号强度变化曲线聚类分析,需考虑邻域半径R、邻域内样本数Min和无线信号时间窗长度[26]三个参数设置。

(1)因电信服务商会定位和打击伪基站,伪基站一般流窜作案,本文设置一天24h的无线信号强度监测时间窗,保证配用电终端在24h内有效识别伪基站,为电信服务商定和清除伪基站留出必要的时间。

(2)邻域内最小样本数Min主要受状态空间中样本总数影响。人口密集地区,每隔300~500m部署无线通信基站,单个配用电终端周边可感知的无线基站数量在6~20个之间。考虑到农村及野外通信基站分布稀疏,本文设置Min为2。按此设置,识别聚类样本点仅有核心点和噪声点两类,一个核心点邻域内只可有1个样本点,也可看成除噪声点外均为核心点。

(3)邻域半径R用于标识真实无线通信基站。在接收到信号的所有无线基站经检测为真实基站时,可计算所有基站信号强度在时间窗内相互之间的欧氏距离,并根据其确定邻域半径。本文将其设置为所有基站间欧氏距离均值的1.5倍,因时间窗内合法基站信号强度变化趋势相近,对应的欧氏距离较小,可聚为一类,而伪基站时间窗内信号强度曲线形态明显不同,在状态空间中远离合法基站,将被单独聚为一类。

强信号固定真、伪基站信号强度曲线如图6所示。以下结合图6所示持续48h无线基站信号强度变化曲线,说明伪基站甄别过程。通信终端小区重选过程中,若相邻基站无线信道质量参数优于当前停留小区且维持时间在5s以上,则终端进行小区重选。为避免频繁切换接入的基站,小区重选的死区时间间隔在20~620s间随机取值。为方便说明,以下按配用电终端每隔15min进行小区重选设置仿真条件。为规避离终端距离不等带来的基站信号强度差异的影响,按式(1)对基站信号强度做归一化处理。

图6 强信号固定真、伪基站信号强度曲线

Fig.6 Signal strength profile of legitimate & stationary fake base stations with stronger signal strength

(1)

(1)

式中, 为信号强度;min和max分别为基站在当前时间窗的最弱和最强信号;

为信号强度;min和max分别为基站在当前时间窗的最弱和最强信号; 为归一化后的信号强度。

为归一化后的信号强度。

出现固定式伪基站时,配用电终端感知的基站信号变化曲线如图6所示。终端在伪基站出现的23:30进行小区重选、切换接入信号强度最强、信噪比最高的无线基站,此时需检测待接入无线通信链路合法性。

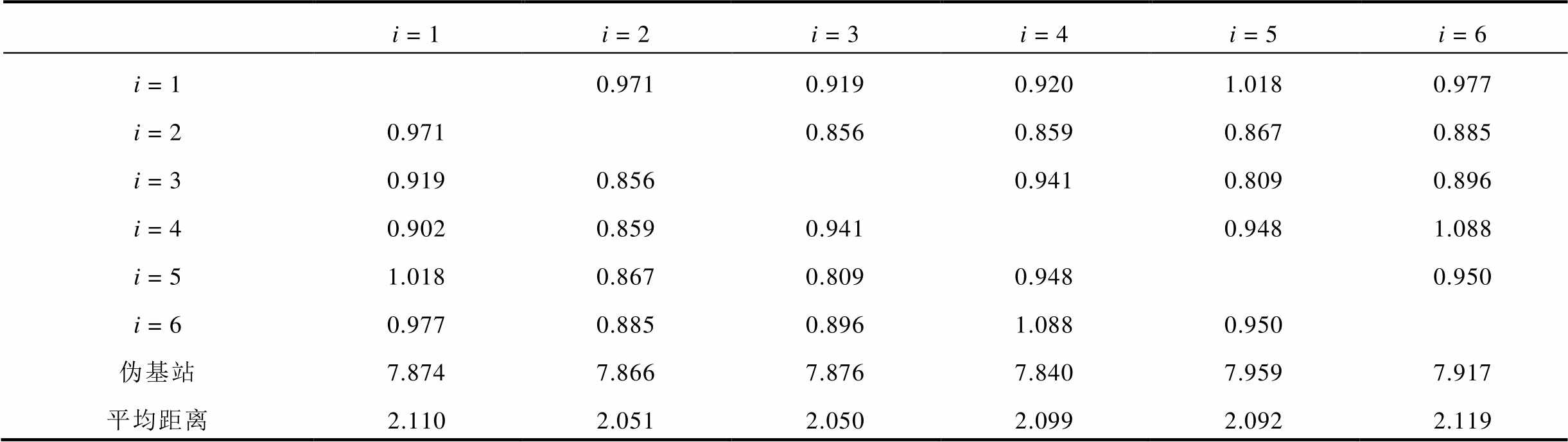

根据小区重选前信号强度数据,计算各基站24h时间窗信号强度变化曲线之间的欧氏距离,并将其列于表1。由表可见,真实基站信号强度具有相同变化趋势,相互间欧氏距离多在1.0左右;伪基站信号强度有突变,与真实基站有明显差异,在状态空间中远离真实基站,与其他基站的平均欧氏距离为7.889。受伪基站欧氏距离拉升影响,所有基站间的平均欧氏距离在2.0左右。可将所有基站间平均欧氏距离2.916的1.5倍(4.373)设置为邻域半径,表1中各合法基站相互间欧氏距离小于邻域半径被归为一类,而伪基站的欧氏距离大于阈值,被单独归为一类,配用电终端拒绝接入。

表1 强信号固定伪基站欧氏距离表

Tab.1 Euclidean distance of signal strength of legitimate & stationary fake base station with stronger signal strength

i = 1i = 2i = 3i = 4i = 5i = 6 i = 10.971 0.919 0.920 1.018 0.977 i = 20.971 0.856 0.859 0.867 0.885 i = 30.919 0.856 0.941 0.809 0.896 i = 40.902 0.859 0.941 0.948 1.088 i = 51.018 0.867 0.809 0.948 0.950 i = 60.977 0.885 0.896 1.088 0.950 伪基站7.874 7.866 7.876 7.840 7.959 7.917 平均距离2.1102.051 2.050 2.099 2.092 2.119

因信号强度始终高于正常基站,伪基站出现后将迫使配用电终端持续重选小区,后续时刻可采用前述方法,以此前设置的邻域半径为基准,逐时间点滚动地识别伪基站。由于很难以表格形式列出每个时刻的各基站间欧氏距离,考虑到合法基站信号波动趋势相近、相互间欧氏距离较小而伪基站的欧氏距离明显更大,为完整呈现真、伪基站信号强度平均欧氏距离的时序变化特征,计算后续时刻24h时间窗各基站间欧氏距离后,将各自平均欧氏距离绘制强信号固定式伪基站聚类结果分析如图7所示,并将邻域半径作为伪基站判断阈值一并绘制如图。

图7 强信号固定式伪基站聚类结果分析

Fig.7 Clustering of stationary fake base station

由图7可见:

(1)因信号强度变化趋势相近,时间窗内各真实基站信号强度曲线的平均欧氏距离始终聚合在很小的区间内。伪基站信号强度曲线的平均欧氏距离在后续时刻始终明显高于真实基站及邻域半径对应的判断阈值。伪基站出现24h后,真、伪基站信号强度曲线欧氏距离的差异因移出24h时间窗消失,所提方法可在时间窗内有效甄别真、伪基站。

(2)伪基站平均欧氏距离曲线在8:00~9:00间有跳变,对应图6可见,该时段雨雾消散、真实基站信号强度恢复正常,并通过24h时间窗反映在真实基站的平均欧氏距离曲线和伪基站检测过程中。

(3)伪基站平均欧氏距离曲线在4:00左右有可见拐点,应为雨雾天气开始导致真实基站信号强度下降所致。

为检验伪基站出现时信号强度跳变幅度对检测效果的影响,以下设置伪基站出现时信号强度由图6的-38dBm改变为略高于1号基站的-43dBm,对应信号强度变化曲线绘制如图8所示。伪基站出现时刻,采用前文所述方法计算得到24h时间窗内各基站间信号强度欧氏距离见表2,其中真实基站间欧氏距离与表1相同。受信号强度跳变影响,24h时间窗内伪基站信号强度曲线远离真实基站,计算得到的距离所有真实基站的平均欧氏距离为7.578。由于信号强度跳变幅度略小,对应的平均欧氏距离也略小于表1中的7.889,根据表2将阈值设置为所有基站平均欧氏距离2.826的1.5倍(4.239),也足以区分真伪基站,在突变时刻识别伪基站。在随后的24h内,伪基站平均欧氏距离变化曲线和图7基本相似,根据阈值仍能有效识别伪基站。

图8 弱信号固定真、伪基站信号强度曲线

Fig.8 Signal strength profile of legitimate & stationary fake base station with lower signal strength

表2 弱信号固定伪基站欧氏距离表

Tab.2 Euclidean distance of signal strength of legitimate & stationary fake base station with lower signal strength

i = 1i = 2i = 3i = 4i = 5i = 6 i = 10.971 0.919 0.920 1.018 0.977 i = 20.971 0.856 0.859 0.867 0.885 i = 30.919 0.856 0.941 0.809 0.896 i = 40.902 0.859 0.941 0.948 1.088 i = 51.018 0.867 0.809 0.948 0.950 i = 60.977 0.885 0.896 1.088 0.950 伪基站7.5617.6137.5877.5447.5647.596 平均距离2.0582.0082.0012.0492.0262.065

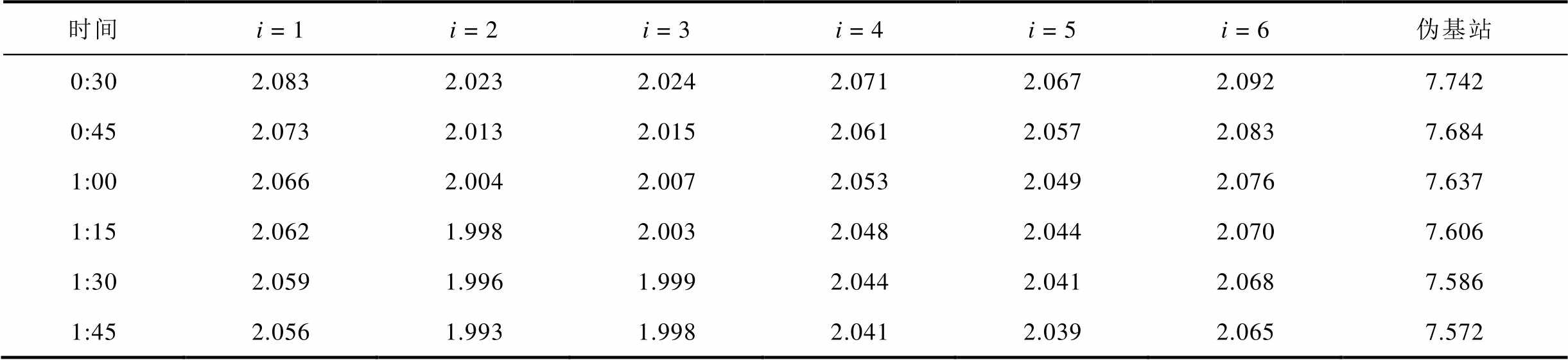

车载移动伪基站经过时,配用电物联网终端检测到的基站信号强度曲线如图9所示。移动伪基站出现于23:15,并在0:30移动到接近配用电终端的位置,此时检测到伪基站信号强度达到顶峰,之后再随距离增大而逐渐消减。按4.1节方法计算随时间变化的真、伪基站平均欧氏距离并将其列于表3。

图9 移动伪基站信号强度图

Fig.9 Signal strength profile of moving malicious base station

表3 移动伪基站欧氏距离分析表

Tab.3 Euclidean distance of signal strength of legitimate & moving fake base station

时间i = 1i = 2i = 3i = 4i = 5i = 6伪基站 0:302.0832.0232.0242.0712.0672.0927.742 0:452.0732.0132.0152.0612.0572.0837.684 1:002.0662.0042.0072.0532.0492.0767.637 1:152.0621.9982.0032.0482.0442.0707.606 1:302.0591.9961.9992.0442.0412.0687.586 1:452.0561.9931.9982.0412.0392.0657.572

在0:30时刻,合法基站与其他基站的平均欧氏距离均在2.0左右,将所有基站间平均欧氏距离2.872的1.5倍(4.308)作为当前及以后时刻重选无线基站时识别伪基站的判据。0:30时刻,伪基站与其他基站平均欧氏距离为7.742,大于判据,将不会接入非法无线通信链路。此后,检测到的伪基站信号强度持续下降,不会再重选接入该非法无线通信链接。

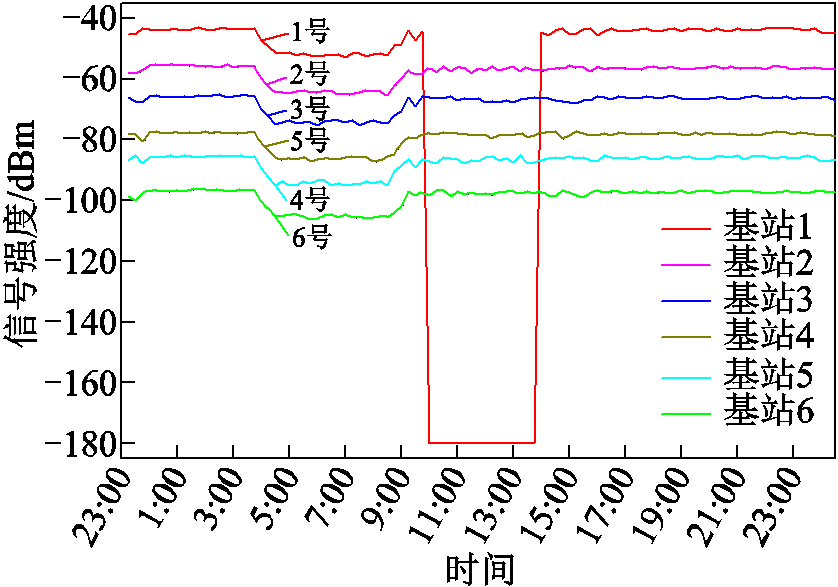

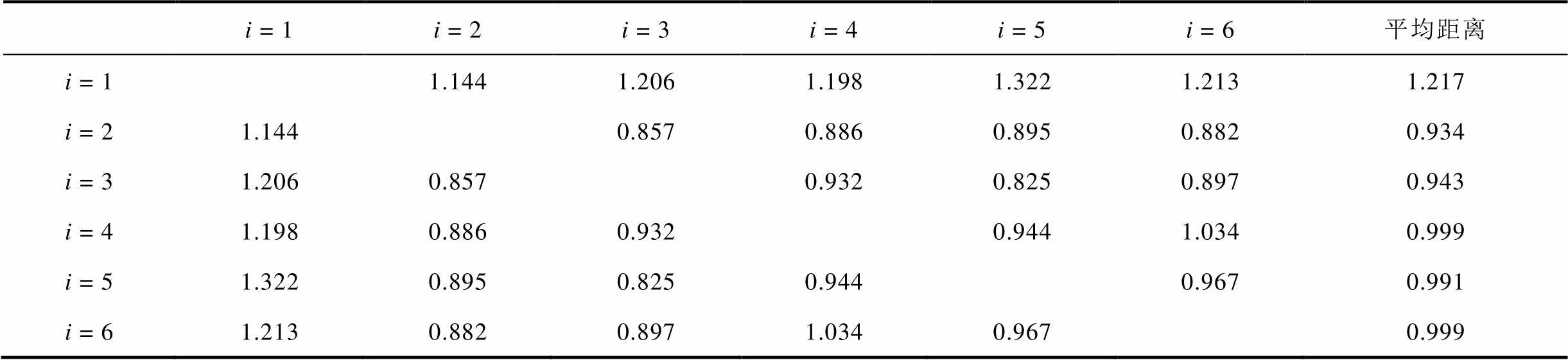

为检测引入所提方法后是否影响基站间正常切换,以下结合正常基站检修场景分析物联网终端接入过程。图10中1号基站于上午10:00点退出运行进行检修,持续到下午14:00点恢复运行,在此期间无1号基站信号,以-180dBm标识。1号基站退出时检测到各基站信号强度24h时间窗内欧氏距离列于表4。此时1号基站欧氏距离提高到略高于其他基站水平,所有基站的平均欧氏距离为1.013,取其1.5倍(1.519)为检测阈值。其他基站的平均欧氏距离均明显小于设定阈值,所以物联网终端可接入此时信号最强的2号基站。14:00点1号基站恢复后,将需要等待过去24h时间窗后,物联网终端才可接入。综上可见,增设的基站安全性检测不影响真实无线通信基站之间的正常切换。

图10 无线基站检修信号强度图

Fig.10 Signal strength profile of base station during maintenance

表4 基站正常检修过程欧氏距离分析表

Tab.4 Euclidean distance of signal strength during maintenance

i = 1i = 2i = 3i = 4i = 5i = 6平均距离 i = 11.1441.2061.1981.3221.2131.217 i = 21.1440.8570.8860.8950.8820.934 i = 31.2060.8570.9320.8250.8970.943 i = 41.1980.8860.9320.9441.0340.999 i = 51.3220.8950.8250.9440.9670.991 i = 61.2130.8820.8971.0340.9670.999

针对配用电物联网终端可能经伪基站接入伪基站的问题,提出了基于无线通信基站信号强度历史曲线密度聚类的非法无线通信链路识别方法,以识别信号强度历史曲线具有显著差异的伪基站。为达成以上目标,主要开展了以下研究:

1)分析指出由于配用电终端一般基于向下兼容原则设计,往往同时支持2G/3G/4G通信。除非配用电终端不再支持2G通信,否则即使2G退网,配用电终端仍将存在接入非法无线链接的风险。

2)利用无线通信基站位置固定、配用电终端感知的多个合法基站的信号强度具有相同的变化趋势和曲线形态,而伪基站信号强度有突变的显著差异性特点,将无线基站24h信号强度时间序列用作标识终端身份的特征指纹,提出了基于特征指纹密度聚类的伪基站检测方法,可通过邻域半径的设置使得信号强度曲线形态相近的合法无线基站聚为一类,从而识别出在时间窗内信号强度突变、欧氏距离大于邻域半径的伪基站。

3)应用所提方法进行了固定式伪基站和移动式伪基站的检测仿真测试,仿真表明所提方法可有效识别强信号较强和较弱的伪基站;在合法基站停运检修过程中,也不会干扰配用电终端重选接入其他基站;合法基站完成检修恢复运行后经过24h,配用电终端也将可恢复接入。

4)所提方法可在计算资源有限的配用电终端中以软件模块形式实现,避免电力物联网终端接入非法无线链路,提高配用电系统安全性。

需要指出的是,本文所提方法以非法无线基站在无线通信主管部门的监管下、不能长时间进行欺骗破坏为前提,当非法无线基站在同一位置存续时间超过所设时间窗长度时所提方法将会失效。

参考文献

[1] 薛禹胜, 朱洪波, 王琴, 等. 物联网对能源转型的支撑[J]. 物联网学报, 2019, 3(1): 1-7. Xue Yusheng, Zhu Hongbo, Wang Qin, et al. Support of the Internet of things for energy transformation [J]. Chinese Journal on Internet of Things, 2019, 3(1): 1-7.

[2] 荆孟春, 王继业, 程志华, 等. 电力物联网传感器信息模型研究与应用[J].电网技术, 2014, 38(2): 532-537. Jing Mengchun, Wang Jiye, Cheng Zhihua, et al. Attacks and cyber security defense in cyber physical power system [J]. Power Systems Technology, 2014, 38(2): 532-537.

[3] 刘念, 余星火, 王剑辉, 等. 泛在物联的配用电优化运行:信息物理社会系统的视角[J]. 电力系统自动化, 2020, 44(1): 1-12. Liu Nian, Yu Xinghuo, Wang Jianhui, et al. Optimal operation of power distribution and consumption system based on uUbiquitous internet of things: a cyber-physical-social system perspective[J]. Automation of Electric Power Systems, 2020, 44(1): 1-12.

[4] 王赞, 陈光, 董晓, 等. 基于工业互联网的智慧能源服务系统架构研究[J]. 电力系统保护与控制, 2020, 48(3): 77-83. Wang Zan, Chen Guang, Dong Xiao, et al. Research on the architecture of smart energy service system based on industrial internet[J]. Power System Protection and Control, 2020, 48(3): 77-83.

[5] 王一蓉, 邹颖, 王艳茹. 电力无线虚拟专网组网架构及IP地址分配研究[J]. 电力信息与通信技术, 2014, 12(6): 16-21. Wang Yirong, Zou Ying, Wang Yanru. Research on network architecture and IP address allocation of power wireless virtual private network[J]. Electric Power Information and Communication Technology, 2014, 12(6): 16-21.

[6] 王一蓉, 佟大力, 邓伟. 电力无线虚拟专网应用分析及网络设计[J]. 电力信息与通信技术, 2013 11(12): 49-53. Wang Yirong, Tong Dali, Deng Wei. Application analysis and network design of power wireless virtual private network[J]. Electric Power Information and Communication Technology, 2013, 11(12): 49-53.

[7] Spanish smart meters easy to hack[EB/OL]. [2020-03-10].https://eandt.theiet.org/content/articles/2014/10/ Spanish-smart-meters-easy-to-hack/

[8] 吴亦贝, 李俊娥, 陈汹, 等. 大规模可控负荷被恶意控制场景下配电网风险分析[J]. 电力系统自动化, 2018,42(10): 30-37. Wu Yibei, Li June, Chen Xiong, et al. Risk analysis of distribution network under massive controllable loads in malicious control[J]. Automation of Electric Power Systems, 2018, 42(10): 30-37.

[9] 李昌超, 康忠健, 于洪国, 等. 考虑电力业务重要性的电力通信网关键节点识别[J]. 电工技术学报, 2019, 34(11): 2384-2394. Li Changchao, Zhou Zhongjian, Yu Hongguo, et al. Identification of key nodes in power communication network considering the importance of power businesses[J]. Transactions of China Electrotechnical Society, 2019, 34(11): 2384-2394.

[10] 金东勋. GSM网络安全协议漏洞研究[D]. 北京: 北京邮电大学, 2015.

[11] Haddad Z, Mahmoud M, Taha S, et al. Secure and privacy-preserving AMI-utility communications via LTE-A networks[C]//11th IEEE International Conference on Wireless and Mobile Computing, Networking and Communications, Abu Dhabi, 2015: 748-755.

[12] Syed Rafiul Hussain, Omar Chowdhury, Shagufta Mehnaz, et al. LTE inspector: a systematic approach for adversarial testing of 4G LTE[C]//Network and Distributed Systems Security Symposium, 2018: 18-21.

[13] 何奉禄, 陈佳琦, 李钦豪, 等. 智能电网中的物联网技术应用与发展[J]. 电力系统保护与控制, 2020, 48(3): 58-69. He Fenglu, Chen Jiaqi, Li Qinhao, et al. Application and development of internet of things in smart grid [J]. Power System Protection and Control, 2020, 48(3): 58-69.

[14] Chen C M, Chen Y H, Lin Y H, et al. Eliminating rouge femtocells based on distance bounding protocol and geographic information[J]. Expert Systems with Applications, 2014, 41(2): 426-433.

[15] 罗军舟, 杨明, 凌振, 等. 网络空间安全体系与关键技术[J]. 中国科学: 信息科学, 2016, 46: 939-968. Luo Junzhou, Yang Ming, Ling Zhen, et al. Architecture and key technologies of cyberspace security [J]. Scientia Sinica Informationis, 2016, 46: 939-968.

[16] Chouchane A, Rekhis S, Boudriga N. Defending against rogue base station attacks using wavelet based fingerprinting[C]//IEEE/ACS International Conference on Computer Systems and Applications, Rabat, 2009: 523-530.

[17] Patel H J, Temple M A, Baldwin R O. Improving ZigBee device network authentication using ensemble decision tree classifiers with radio frequency distinct native attribute fingerprinting[J]. IEEE Transactions on Reliability, 2015, 64(1): 221-233.

[18] Reising D R, Temple M A, Mendenhall M J. Improved wireless security for GMSK-based devices using RF fingerprinting[J]. International Journal of Electronic Security and Digital Forensics, 2010, 3(1): 41-59.

[19] Chen S, Pande A, Mohapatra P. Sensor-assisted facial recognition: an enhanced biometric authentication system for smartphones[C]//12th International Conference on Mobile Systems, Applications, and Services, Bretton Woods, 2014: 109-122.

[20] Wang Wei, Yang Lin, Zhang Qian, et al. Securing on-body IoT devices by exploiting creeping wave propagation[J]. IEEE Journal on Selected Areas in Communications, 2018, 36(4): 696-703.

[21] 方震, 赵湛, 郭鹏, 等. 基于RSSI测距分析[J]. 传感技术学报, 2007, 20(11): 2526-2530. Fang Zhen, Zhao Zhan, Guo Peng, et al. Analysis based on RSSI ranging[J]. Journal of Transduction Technology, 2007, 20(11): 2526-2530.

[22] 王毅, 张宁, 康重庆, 等. 电力用户行为模型:基本概念与研究框架 [J]. 电工技术学报, 2019, 34(10): 2056-2068. Wang Yi, Zhang Ning, Kang Chongqing, et al. Electrical consumer behavior model: basic concept and research framework[J]. Transactions of China Electrotechnical Society, 2019, 34(10): 2056-2068.

[23] 杨德昌, 赵肖余, 何绍文, 等. 面向海量用户用电数据的集成负荷预测[J]. 电网技术, 2018, 42(9): 2923-2929. Yang Dechang, Zhao Xiaoyu, He Shaowen, et al. Aggregated load forecasting based on massive household smart meter data[J]. Power System Technology, 2018, 42(9): 2923-2929.

[24] 李恩文, 王力农, 宋斌, 等. 基于改进模糊聚类算法的变压器油色谱分析[J]. 电工技术学报, 2018, 33(19): 4594-4602. Li Enwen, Wang Linong, Song Bin, et al. Transformer oil chromatography based on improved fuzzy clustering algorithm[J]. Transactions of China Electrotechnical Society, 2018, 33(19): 4594-4602.

[25] 周贤正, 陈玮, 郭创新. 考虑供能可靠性与风光不确定性的城市多能源系统规划[J]. 电工技术学报, 2019, 34(17): 3672-3686. Zhou Xianzheng, Chen Wei, Guo Chuangxin. An urban multi-energy system planning method incorporating energy supply reliability and wind-photovoltaic generators uncertainty[J]. Transactions of China Electrotechnical Society, 2019, 34(17): 3672-3686.

[26] 陈皓, 冀敏杰, 郭紫园, 等. 一种时间序列数据的动态密度聚类算法[J]. 控制理论与应用, 2019, 36(8): 1304-1314. Chen Hao, Jü Minjie, Guo Ziyuan, et al. A dynamic density clustering algorithm for time series data[J]. Control Theory & Applications, 2019, 36(8): 1304-1314.

Malicious Wireless Communication Link Detection of Power Internet of Thing Devices

Abstract The power internet of thing (IoT) devices dispersed around the user side and most of them communicate with general packet radio service (GPRS) via wireless virtual private network (VPN) provided by internet service provider (ISP). The Power Internet of Thing (IoT) devices could connect to malicious base station and suffer cyber-attack. Although 3G and 4G generation communication support two-way authentication and could prevent from connecting to malicious base station, threat of malicious base station will exist till all the IoT devices communicate with GPRS are replaced since existing IoT device are designed to be backward-compatible. Since IoT device and base station are deployed in fix location, the difference in signal strength profile of legitimate and malicious base station can be utilized as a fingerprinting to detect a malicious base station. Signal strength clustering based approach is proposed to identify malicious base station. Numerical simulation indicates that the proposed approach could adapt to IoT devices with limited computation resource and the malicious base station could be identified within the moving window at easy. The power IoT devices could be hardened with the proposed approach.

keywords:Malicious base station, signal strength, clustering analysis, wireless virtual private network

中图分类号:TM73

DOI:10.19595/j.cnki.1000-6753.tces.191608

国家自然科学基金(51777015,U19266207)、国家重点研发计划(2018YFB0904903)、南方电网科技项目(ZNKJXM20170085)、湖南省教育厅重点科研项目(15A005)和湖南省自然科学基金(2020JJ40579)资助。

收稿日期 2019-11-24

改稿日期 2020-02-19

肖 勇 男,1978年生,博士,教授级高级工程师,研究方向为配用电系统大数据应用与网络安全防护。E-mail:xiaoyong@csg.cn

苏 盛 男,1975年生,博士,教授,博士生导师,研究方向为电力系统网络安全防护与反窃电。E-mail:eessheng@163.cn(通信作者)

(编辑 郭丽军)